IT-Sicherheit im Fokus

Wir verraten Ihnen, auf was Sie besonders achten sollten.

Es vergeht kaum eine Woche, in der man in der Fachpresse nicht von Angriffen aus dem Netz auf Unternehmen lesen kann. In der Vergangenheit wurde diesen Angriffen nur selten die nötige Aufmerksamkeit aus der Geschäftsführung zuteil – finden sie schließlich außerhalb der sichtbaren Welt statt. Inzwischen hat sich glücklicherweise das Bewusstsein für IT-Sicherheit stark gewandelt.

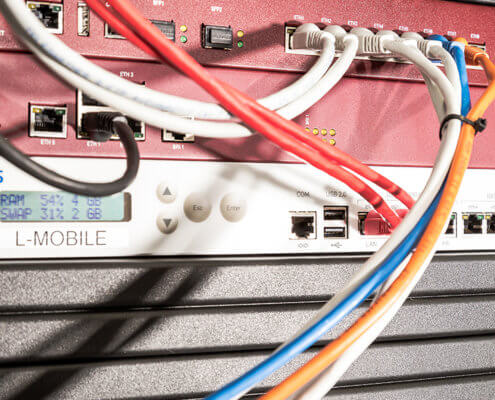

Unternehmen rüsten sich langsam immer besser gegen Bedrohungen – so werden interne IT-Sicherheitsrichtlinien festgelegt und Antiviren- und Firewall-Produkte installiert. Und dennoch ist es Angreifern oft immer noch ein Leichtes, in Unternehmensnetzwerke einzudringen und Daten zu manipulieren oder zu stehlen. Man kann leicht erraten, was dies für Folgen haben kann. Im besten Fall sind nur unsensible Daten verloren gegangen und erfordern Zeitaufwand, um diese Daten wieder neu zu sammeln oder zu erstellen. Im schlimmsten Fall werden jedoch sensible Daten gestohlen und veröffentlicht, die das Vertrauen der Kunden in dieses Unternehmen nachhaltig zerstören.

Wir verraten Ihnen deshalb, warum viele Unternehmen immer noch ein leichtes Ziel für Angreifer abgeben und wie Sie Ihr Unternehmen besser schützen können.

Geschätzte Lesedauer: 9min 44sec